漏洞风险提示 | Apache Tomcat 远程代码执行漏洞 (CVE-2025-24813)

发布时间:2025-04-21 20:32分类: 无

浏览:205评论:0

导读:漏洞描述Apache Tomcat是美国阿帕奇(Apache)基金会的一款轻量级Web应用服务器,partial PUT是其中用于文件分块上传的功能。在受影响版本中,由于针对par...

Apache Tomcat是美国阿帕奇(Apache)基金会的一款轻量级Web应用服务器,partial PUT是其中用于文件分块上传的功能。

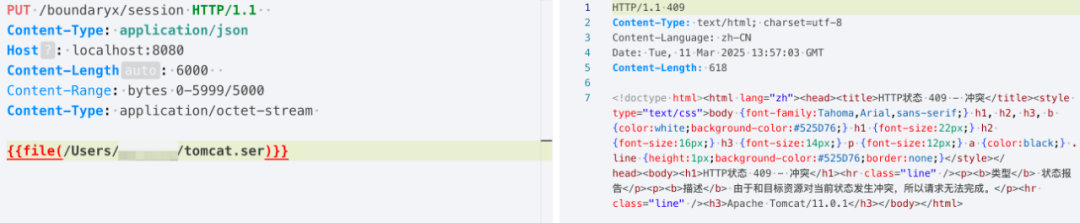

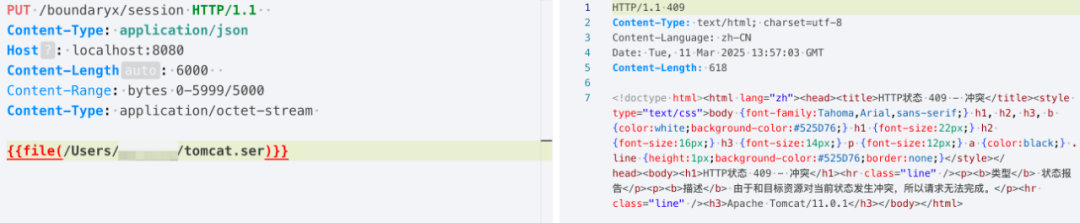

在受影响版本中,由于针对partial PUT的临时文件路径依赖于用户输入,通过将/替换为.的实现存在绕过风险。

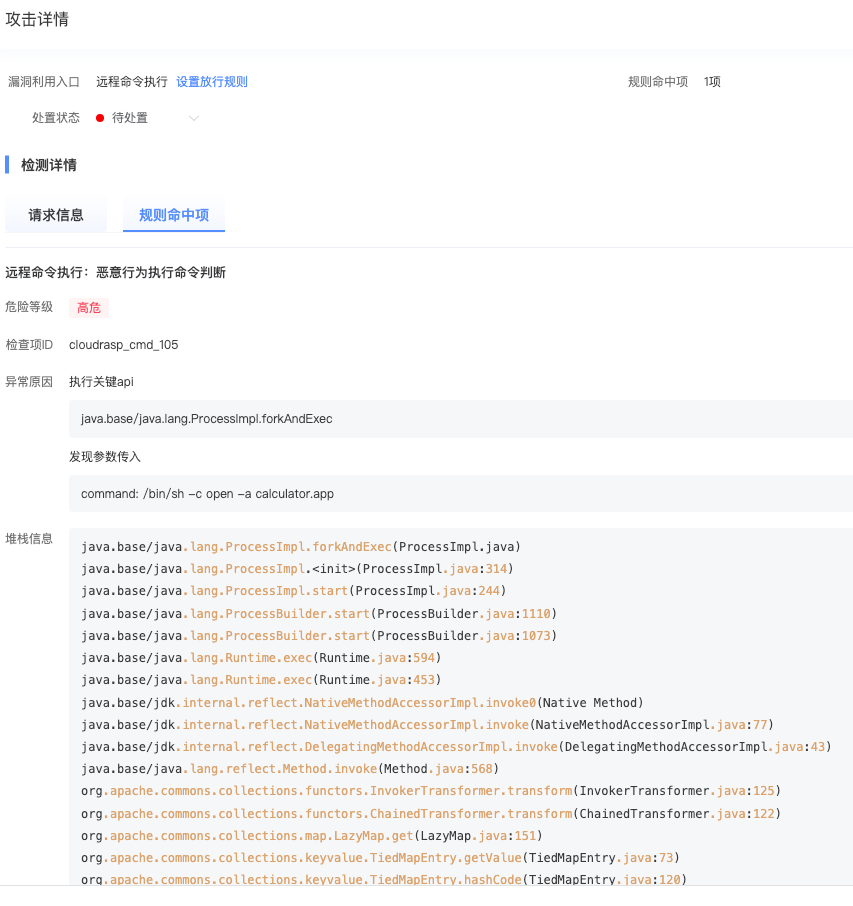

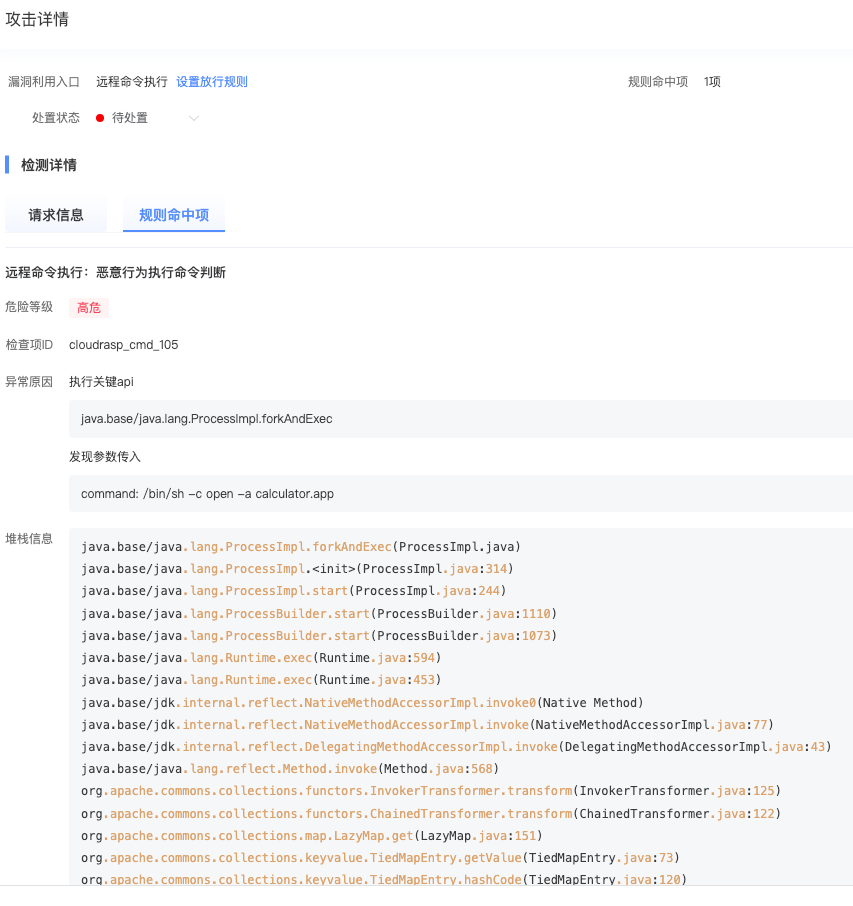

当启用了默认 servlet 的写入功能(将readonly 初始化参数设置为非默认值 false),以及支持partial PUT(默认支持)时,结合Tomcat的session文件存储功能,可以当classpath下面存在可利用的第三方库时可实现反序列化RCE。11.0.0-M1 ≤ Apache Tomcat ≤ 11.0.210.1.0-M1 ≤ Apache Tomcat ≤ 10.1.349.0.0.M1 ≤ Apache Tomcat ≤ 9.0.98通过PUT请求方式上传包含恶意序列化数据的文件时,文件路径中的分隔符“/”会被转换为“.”,导致恶意构造的file.Name可绕过目录限制,写入非预期位置。

结合Tomcat默认文件会话存储机制,可以通过设置JSESSIONID=.fileName来触发依赖库的反序列化漏洞。

- 官方已发布最新版本修复该漏洞,建议受影响用户将Tomcat更新到以下版本:

Apache Tomcat 11.0.3 或更高版本;Apache Tomcat 10.1.35 或更高版本;Apache Tomcat 9.0.99 或更高版本。- 安装基于RASP技术的靖云甲ADR,可天然免疫该漏洞攻击。

https://www.oscs1024.com/hd/MPS-2yw6-ghalhttps://oscs1024.com/hd/MPS-2yw6-ghalhttps://www.openwall.com/lists/oss-security/2025/03/10/5https://github.com/apache/tomcat/commit/0a668e0c27f2b7ca0cc7c6eea32253b9b5ecb29chttp://nvd.nist.gov/vuln/detail/CVE-2025-24813

标签:软件