银狐木马每周变异、全球勒索软件突破2000大关、单个勒索家族至少窃取581家企业数据、中国持续“领跑”APT受害国榜单......这些蛰伏于仿冒程序、加密邮件乃至“国际合作”糖衣之下的数字威胁,正是2024年网络空间最真实的攻防图景。针对2024年威胁态势,微步正式发布《2024年威胁情报年报》,用数据重新认识过去一年的黑产、勒索、APT等威胁(文末可直接下载报告)。这次我们也从中评选出当前势头凶猛的重大威胁“黑榜”,供各位师傅在攻防演练与实战场景参考,警惕这些网络“黑手”。

2024年黑产攻击持续升级,不仅产业链更加完整,而且违法门槛更低,发展出了稳定的远控与窃密工具且被广泛使用,其对抗检测产品手法也不断 “进化”,融合APT级对抗技术,针对邮件网关、杀软、EDR等产品绕过的手段进一步迭代。

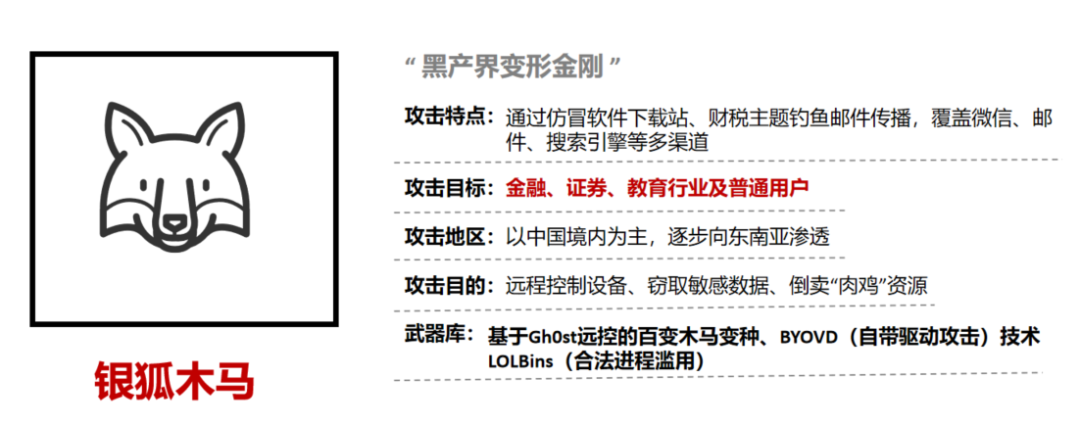

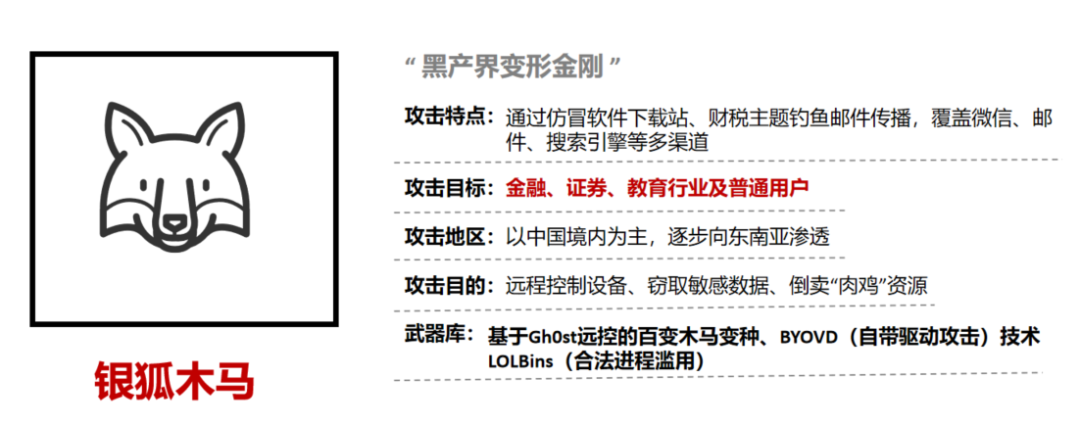

提起银狐,估计你已非常熟悉。2024年,银狐木马相关IOC持续不断,整体变种多达上百种,每周都有新的银狐木马变种在互联网传播。它是4月顶着财税主题邮件的“政府通知”,是8月伪装成办公软件安装包的“办公助手”,也是一键切换为安全软件的安装程序,堪称黑产界的 “变形金刚”。根据微步情报局统计,截至目前使用银狐木马的黑产团伙已增至30个。

2024年,银狐木马主要通过“仿冒软件下载后门+财税钓鱼木马”进行“双杀”:一方面伪装成办公/安全软件安装包,利用“域名抢注+SEO推广+自动化打包”的黑产流水线传播;另一方面以财税主题诱饵(如“退税通知”)通过微信群(主渠道)和邮件扩散,攻击者操控远控肉鸡账号拉群投毒,并升级使用加密压缩包、Office文档、URL链接及HTML文件绕过微信检测。对抗手段上,其引入APT级技术——BYOVD致盲EDR监控、滥用系统工具(LOLBins)绕过杀软、伪装合法远控程序等,从而实现每周变种与技术迭代。

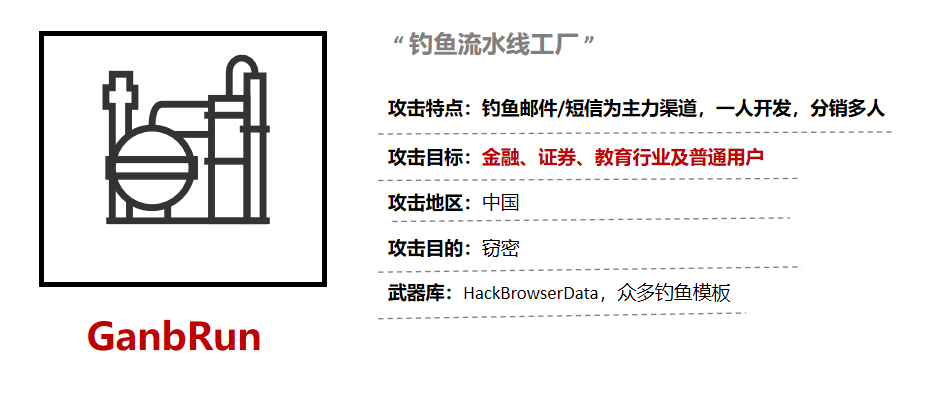

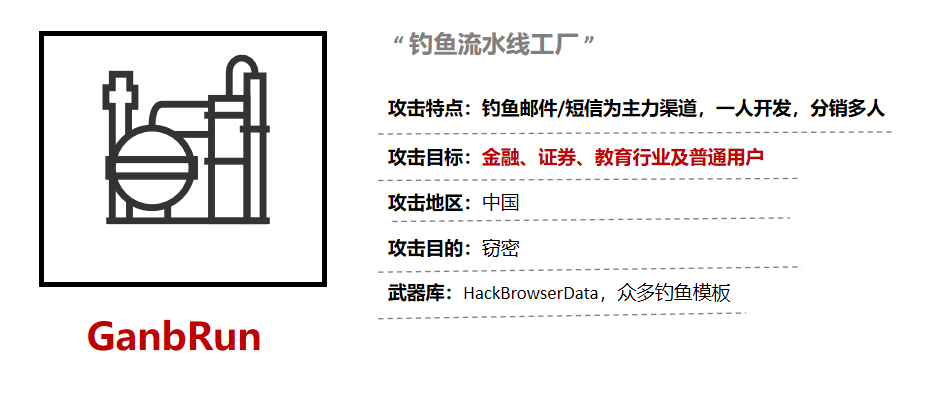

GanbRun:“钓鱼流水线工厂”,黑产“全民化”推手

如果银狐木马是黑产界的“变形金刚”,那GanbRun就是钓鱼攻击的“流水线工厂”。GanbRun的组织关系属于“一人开发,分销多人”,它把诈骗做成了标准化流水线,上游开发“钓鱼套餐”,下游分发给“加盟商”,即便是网络小白也能一键发起大规模攻击。

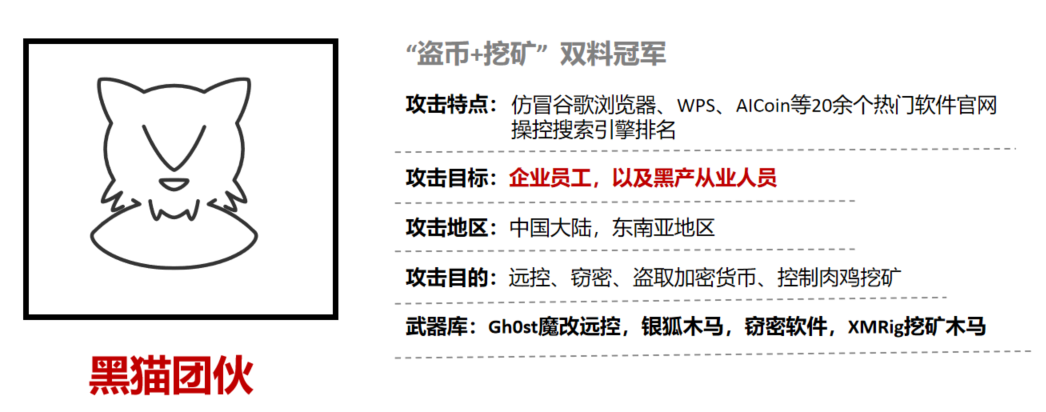

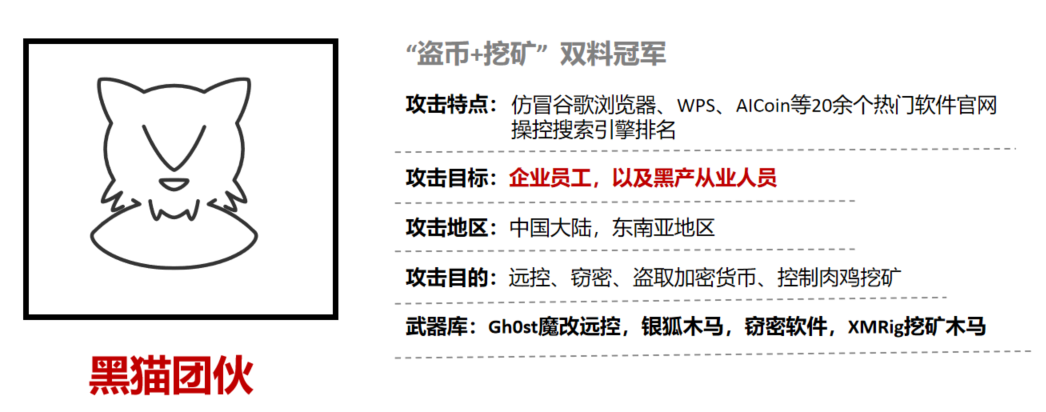

GanbRun是2024年攻击最频繁,涉及范围最广的黑产团伙。其攻击手法看似简单,但又极具杀伤力。2024年,GanbRun新增邮箱升级与邮箱安全认证窃取账密信息,同时该团伙又升级了薪酬补贴的钓鱼模板,对于附件的word文档新增了通过密码进行打开,以此规避安全设备的钓鱼邮件检测。2024年10月,微步情报局发现主流搜索引擎在搜索“谷歌浏览器”时,某搜索引擎结果排名第一的竟是仿冒下载站,对应的安装包则是后门木马。经过微步情报局跟踪分析,攻击者不仅仿冒谷歌浏览器,而且仿冒VPN、上网加速器等常用软件或是仿冒虚拟货币行情交易平台等,累计达20多个。由于团伙所用域名含有大量“heimao-*(三位数字).com”特征域名,微步情报局首次将该团伙命名为“黑猫”。

2024年,黑猫主要依靠“盗币”和“挖矿”两项“罪状”入选“黑榜”。其一,操控谷歌、Bing搜索结果,盗窃虚拟货币。例如2024年上半年,黑猫伪造智能行情工具平台AICoin下载页面,让受害者在谷歌浏览器搜索关键词「AIcoin」进入仿冒官网下载应用程序后不久,受害人设备的浏览器插件钱包全链资产就被洗劫一空,仅BSC链便有超16万美金损失;其二,黑猫投递挖矿木马,无差别“算力吸血”。如果设备无币可盗,黑猫团伙将立即启动PlanB: 释放XMRig挖矿程序,受害者电脑将秒变“矿机”。

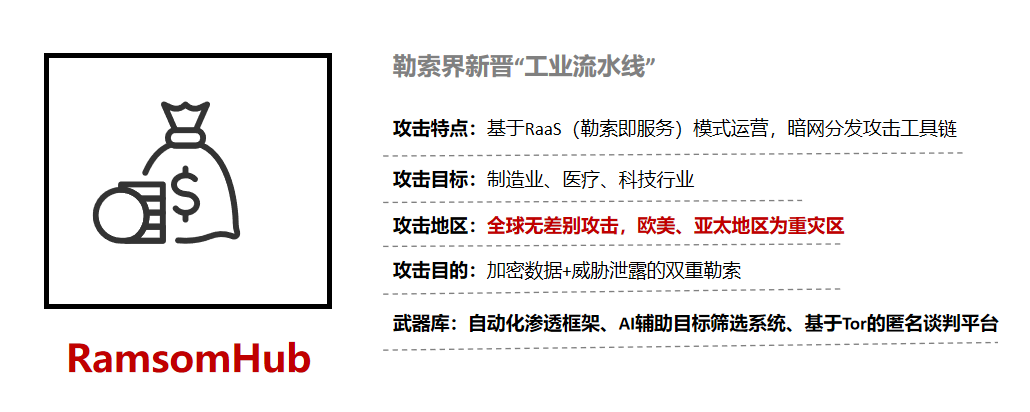

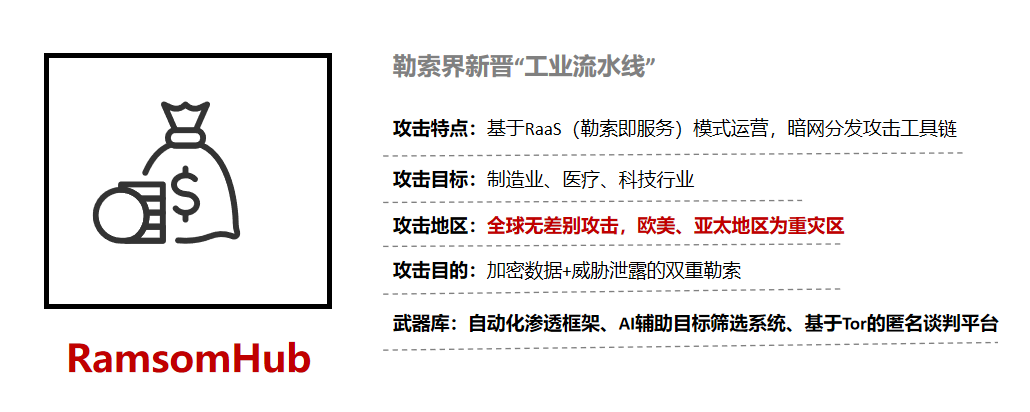

2024年,勒索软件仍是全球网络安全领域的重大威胁,勒索组织数量与攻击事件频率持续增长。据微步情报局统计,目前全球勒索软件数量已高达2000多个,2024年新增32个勒索家族,RamsomHub的危害2024年排名第一,紧随其后的是LockBit3和Play。RamsomHub勒索家族属于2024年异军突起,疑似继承knight源码的一款新兴勒索软件家族。自 2024 年2月成立以来,RamsomHub吸引了Blackcat勒索组织的一些大型前附属机构,导致相关攻击事件快速增加,已加密并窃取至少581名受害者数据,使之成为2024年最猖狂的勒索组织之一。

发展到目前,勒索软件生态已相当成熟,从“勒索即服务(RaaS)”模式到双重/多重勒索流程均实现专业化、APT化,攻击更复杂隐蔽。勒索攻击面持续扩大,不仅针对Windows、Linux,还蔓延至Mac OS、FreeBSD等小众平台。和已有勒索软件组织类似,RamsomHub同样把勒索做成了“流水线”——利用AI分析企业财报和供应链数据,精准筛选目标,从入侵到谈判全程标准化操作,危害极大。2024年,国际局势乱变交织,地缘政治冲突升级跌宕。APT组织活动异常频繁,我国仍处于APT攻击漩涡中心,成为APT攻击重要目标。微步情报局观测,2024针对我国发起的APT攻击事件中,攻击手法与技术持续迭代,钓鱼诱饵文件更贴近目标机构政策及背景,迷惑性进一步增加。部分APT组织甚至在我国大型攻防演练期间发起攻击,试图浑水摸鱼。

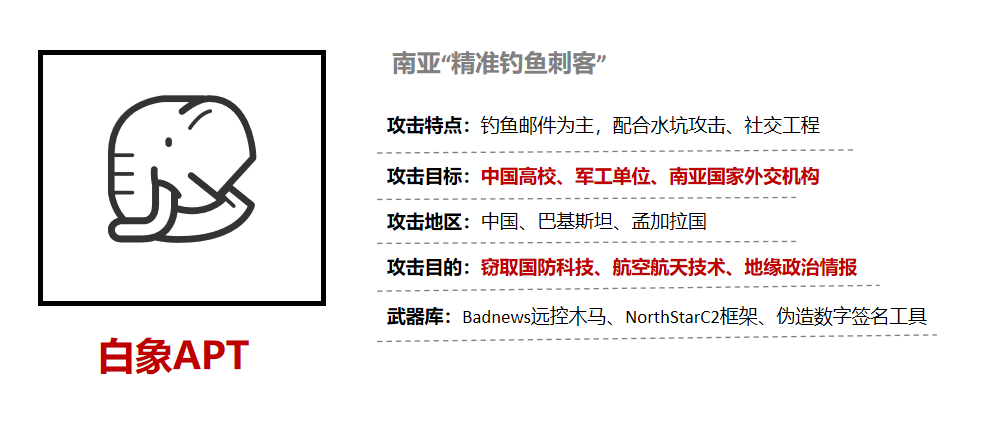

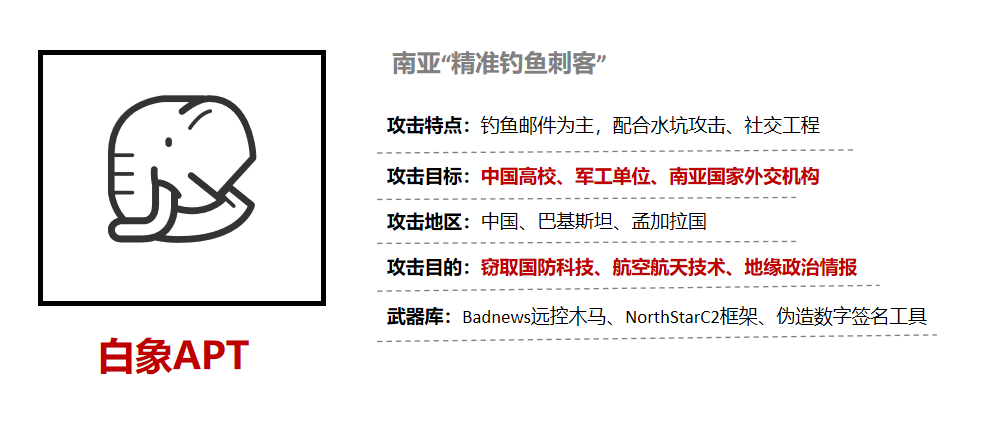

如果国家级黑客组织是“网络战特种部队”,白象组织就是其中最擅长“学术伪装”的部队。它披着科研合作的外衣,用定制的“专业话术”钓鱼,专偷国防机密与尖端技术。2024年,白象组织极为活跃,其攻击目标主要聚焦在高校、科研、政府以及国央企等领域,尤其针对高校的攻击频率显著增加。

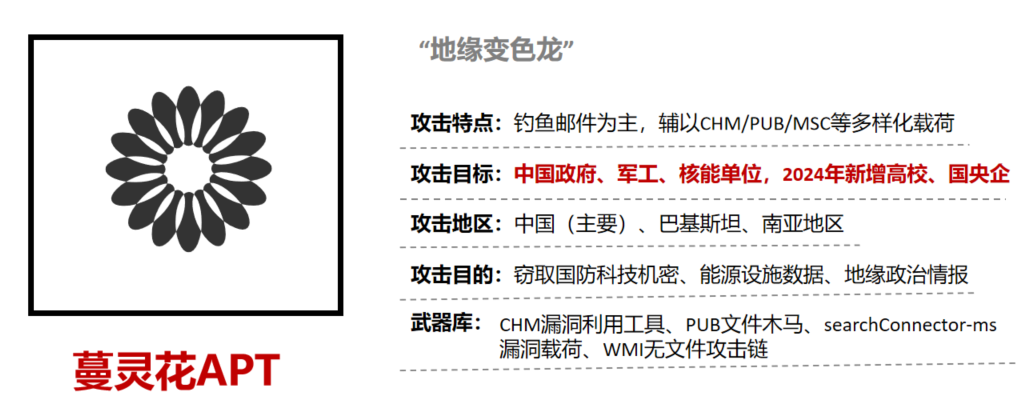

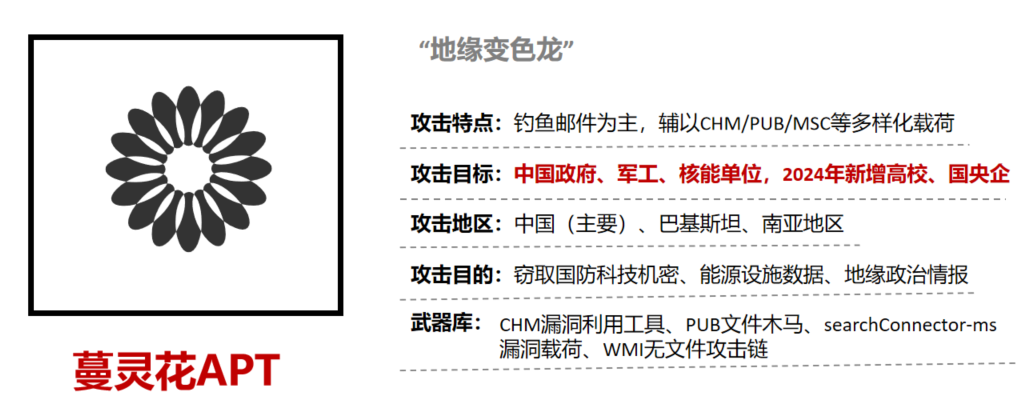

白象APT凭借三大“杀手锏”上榜本次“黑榜”。一个是精准 “学术范”社工,其常常盗用其他知名高校或科研单位邮箱账号,发送“国家重点研发计划”、“国际学术会议邀请函”等高可信钓鱼邮件,连教授都难辨真假;其次是攻击手法轻量化,不依赖复杂漏洞,而是用LNK文件伪装PDF图标、内存加载无文件木马,全程不留痕迹;最后是话术精准,生成高度契合的钓鱼内容,例如针对气象学专家发送“国家气象局雷达气象重点实验室评估材料”等。蔓灵花是一支具有强烈政治背景的境外APT组织,长期瞄准中国、巴基斯坦等国的“大国命脉”——从政府机密、军工技术到核能设施,2024年更是将高校和央国企纳入攻击清单。蔓灵花的攻击诱饵紧跟政策热点和学术动态,例如伪造“高校科研提案”、“使馆合作函件”,专挑国家关键领域下手,以投递木马,信息窃取为主,堪比“地缘间谍变色龙”。

2024年,蔓灵花的攻击活动异常频繁。其攻击方式仍以钓鱼邮件为主,但在免杀手法上却不断升级,采用了多样化的载荷,除常用的CHM及LNK文件格式外,也开始使用PUB文档、系统管理工具(MSC)等冷门格式,从而提高其在目标系统中驻留的可能性。

在很长的一段时间内,我们将与黑产、勒索、APT共存。对于这些威胁,我们建议企业锁死权限,邮件附件先检测,核心数据离线备份,供应链更新包先过沙箱,以及实时监控异常文件行为,内部宣传搜索官网验真(别信搜索排名第一),部署软件白名单,禁用破解工具等。请记住:能快速恢复数据、及时阻断异常的企业,黑客也头疼。

2024年网络攻防,是技术、人性与地缘博弈的叠加,网络世界的威胁也远不止以上团伙或工具。当银狐用APT武器武装黑产、当勒索组织以AI计算赎金价格、当国家级黑客伪装成学者,只有跳出“安全工具堆砌”的惯性思维,以攻防一体化的视角重构防御体系,才能在这场没有硝烟的战争中掌握主动权。

点击“阅读原文”,下载《2024威胁情报年报》

↙↙↙